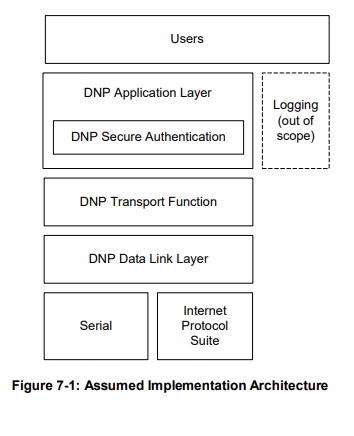

احراز هویت امن

هدف از این پروتکل ، مکانیزمی است که فقط کاربران تعریف شده در سیستم بتوانند ارتباط برقرار کرده و مجاز به دسترسی به اطلاعات دستگاه باشند.

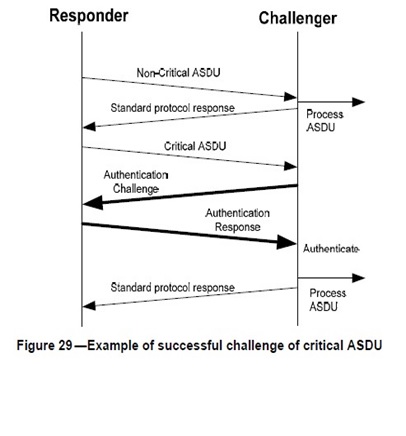

چالش و پاسخ :

مکانیزم توصیف شده در این استاندارد بر اساس مفهوم امنیتی مشترک چالش و پاسخ است. این اصل به دلایل زیر اعمال شده است :

- مسئولیت امنیت را بر عهده دستگاهی می گذارد که به احراز هویت نیاز دارد، که بیشتر در یک شبکه متنوع مانند شبکههایی که در صنعت آب و برق است یافت میشوند.

- این اجازه را می دهد تا برخی از ارتباطات در صورت تمایل ناامن باقی بماند و پهنای باند و پردازش کاهش یابد.

- این در یک محیطی که اتصال دائم بین ایستگاه و مرکز برقرار نیست به طور موثر کار می کند

کلید رمز اولیه :

این استاندارد اجازه می دهد تا کلیدهای از پیش به اشتراک گذاشته شده به طور پیش فرض استفاده شوند. این اصل این واقعیت را به رسمیت می شناسد که بسیاری از خدمات ممکن است نیازمند به سطوح مختلفی از حفاطت داده ها باشند.

شرایط اولیه :

این استاندارد توصیه می کند که شرایط زیر در هنگام اجرای یک دستگاه ایمن (که این را اجرا می کند) رعایت شود.

- دستگاه ایمن باید بتواند تشخیص دهد که دستگاه غیرایمن از احراز هویت پشتیبانی نمی کند.

- دستگاه غیر ایمن پس از اتصال دستگاه ایمن باید به طور عادی به کار خود ادامه دهد. به عبارت دیگر، پیام احراز هویت نمی تواند باعث از کار افتادن دستگاه غیر ایمن شود.

- این دو دستگاه باید بتوانند به تبادل اطلاعاتی که حیاتی تلقی نمی شود ادامه دهند.

با این حال، توانایی برآوردن این مکانیزم برای این شرایط تا حد زیادی به کیفیت اجرا در هر دستگاه خاص بستگی دارد.

بنابراین این استاندارد توصیه میکند که دستگاههای ایمن از ارسال پیامهای امنیتی اجتناب کنند مشخص نیست که آیا دستگاه راه دور از امنیت پشتیبانی می کند یا خیر.

قابلیت ارتقا :

این استاندارد به مدیران سیستم اجازه میدهد تا الگوریتمها، طول کلید و سایر پارامترهای امنیتی را تغییر دهند.

با الزامات آینده و مطابق با اصل بازگشت به عقب، همچنین اجازه می دهد در هر زمان قابلیت ارتقا داشته باشند.

کاربران متعدد :

این استاندارد فرض می کند که ممکن است چندین کاربر از سیستم در سایت اصلی وجود داشته باشد. بنابراین روشی را برای احراز هویت هر یک از کاربران به طور جداگانه از یکدیگر و از خود مرکز فراهم می کند

مفاهیم اولیه :

- مکانیزم چا لش- پاسخ توسط HMAC به احراز هویت دو مرحله ای معروف است. استاندارد ISO/IEC 9798-4

- مفهوم کد احراز هویت پیام (MAC) که هم ایستگاهها و هم مرکز بر اساس هر (ASDU) ای آن را محاسبه میکنند که قرار است احراز هویت انجام شود.

- الگوریتم MAC یک محاسبه ریاضی است که یک پیام پروتکل را به عنوان ورودی می گیرد و قطعه کوچکتری را تولید می کند.

- مقدار خروجی به تغییرات کوچک در پیام ورودی حساس است، بنابراین خروجی MAC می تواند برای تشخیص اینکه آیا پیام تغییر یافته است استفاده می شود.

- این محاسبه از یک کلید مخفی HMAC استفاده می کند که توسط هر دو طرف ارتباط مشترک است.

- حدس زدن رمز مخفی از روی HMAC غیر ممکن است.

- تقریبا بازیابی داده اصلی با HMAC غیر ممکن است

- در حالت احراز هویت ، HMAC داده هم درون دستگاه هم درون نرم افزار مرکز دیسپاچینگ از روی رمز پیش فرض ساخته می شود.

- الگوریتم محاسبه HMAC میتواند -SHA-1 256-SHA باشد .

- در ارتباط شبکه ، 16 بایت انتهایی HMAC برای SHA-256 و 10 بایت انتهایی برای SHA-1 مد نظر است .

- در ارتباط سریال 8 بایت انتهایی HMAC برای SHA-256 و 4 بایت انتهایی برای SHA-1 مد نظر است.

- الگوریتم KEY warp میتواند 128-AES-GMAC و یا AES- GMAC -256 باشد.

| در BKA101-N1_V3 هر دو الگوریتم SHA-1 و SHA-256 پشتیبانی میشود و ولی جهت Key Wrap بصورت پیش فرض AES-GMAC-128 میتوان استفاده کرد پروتکل احراز امن از ورژن V3.180 پشتیبانی میشود. |

- میبایست حداقل یک کاربر با یک رمز پیش فرض درون دستگاه تعریف شده باشد. این رمز باید غیر قابل استخراج از دستگاه باشد و قابلیت شنود نداشته باشد ولی تعداد رمزهای پیش فرض میتواند بیشتر از یک عدد باشد و توسط ایستگاه در بازه های زمانی قابل تنظیم تغییر یابد .

- پشتیبانی از حالت (Aggressive mode ) در این حالت ترافیک داده برای تبادل رمز و احراز هویت به حداقل می رسد توسط پشتیبانی میشود این مد در حالت عادی باید پشتیبانی شود. در صورت استفاده نکردن باید قابلیت غیرفعال کردن نیز داشته باشد.

شکل 29 نمونه ارتباط با دستگاه را نمایش می دهد. در این فرایند فرامین مهم و بحرانی نیاز به احراز هویت دارند.در صورت صحیح بودن پاسخ احراز هویت داده ها ارسال می شود البته میتوان در تمامی فرامین را در حالت Critical قرار داد.

| در BKA101-N1_V3 – Aggressive Mode Support پشتیبانی میشود و همچنین میتوان تعداد 10 کاربر و کلید رمز جهت احراز هویت تعریف نمود پروتکل احراز امن از ورژن V3.180 پشتیبانی میشود. |